Por @laurdimbre

(Traducción ofrecida por Google traductor)

Por Craig Wright | 08 agosto 2020 | Tecnología Bitcoin y Blockchain

En matemáticas y lógica, hay muchas funciones que actúan en un solo sentido. Bitcoin se basa en muchas de estas funciones. Por ejemplo, una función hash criptográficamente segura, basada en un valor indexado que se devuelve desde la función hash pero que no se puede vincular de otra manera, permite a una persona verificar la existencia de algunos datos. Al hacerlo, demostramos conocimiento de algún secreto informativo, a través de un proceso algorítmico.

Para una firma digital, el mero uso de un algoritmo es insuficiente. Incluso ahora, muchos malentendidos en torno a la construcción de firmas electrónicas continúan confundiendo a la gente. En el Reino Unido, las leyes de firma electrónica se introdujeron en 2002 [1], lo que proporciona cierto nivel de claridad. Dichas regulaciones se han aclarado aún más con la introducción de nuevas leyes en 2016 [2], que fueron diseñadas para actualizar y mejorar las emitidas anteriormente.

A lo largo del tiempo, las personas dentro de la ‘comunidad de criptomonedas’ no han logrado comprender los requisitos asociados con las firmas digitales. Como muchas partes de Bitcoin, las firmas digitales presentan una función unidireccional. No puede atribuir identidad debido a una clave. Las firmas electrónicas avanzadas requieren que la identidad se verifique y almacene antes del uso de una clave. No son transferibles. El mal formado intento de crear la defensa de Silk Road ‘Dread Pirate Roberts’ fracasó porque los involucrados no entendieron algunos conceptos muy simples. Sus claves en Bitcoin no proporcionan prueba de propiedad o identidad. En el mejor de los casos, las claves pueden estar asociadas con la posesión. En el ámbito del derecho inglés, existen muchas leyes asociadas con el sujeto de la posesión, pero posesión, contrariamente al dogma popular, no es lo mismo que propiedad,

¿Por qué existen las firmas?

La legislación sobre firma electrónica se ha creado para permitir a las personas proporcionar fácilmente la autenticidad de la persona mediante un algoritmo de firma. En algunos casos, pueden proporcionar evidencia de integridad en torno al intercambio de datos o mensajes.

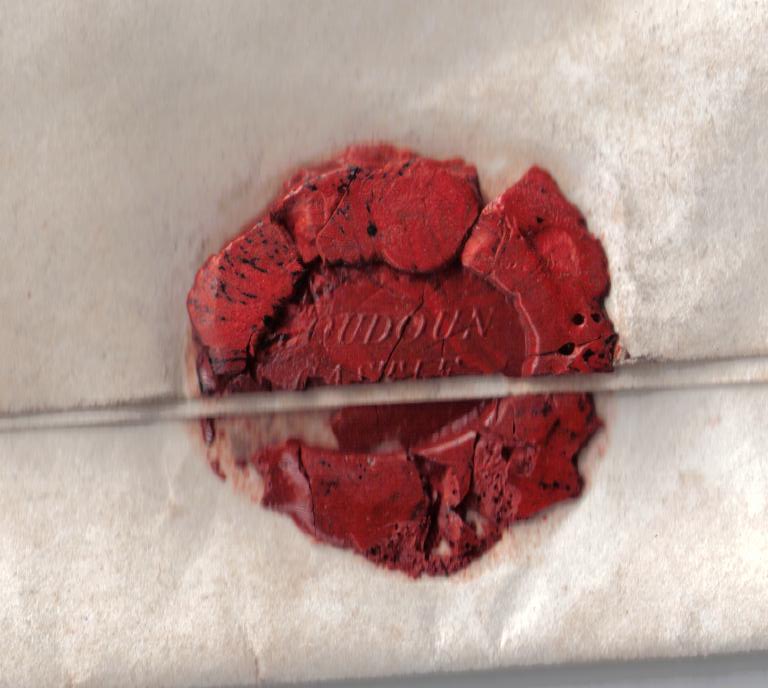

Chris Reed [3] describe la naturaleza de una firma en la línea del caso Goodman v. J. Eban Limited [4]. En este caso, el uso de un sello de goma por parte de un abogado se consideró suficiente, ya que el abogado tenía la intención de autenticar el documento como propio. Lo que se ignora en las discusiones sobre la ‘criptomoneda’ es el hecho de que el mero uso de un algoritmo de firma digital no crea una firma. Al igual que con Goodman v. J. Eban Limited , está claro que no es necesario que una firma tenga la forma de una persona física, pero se requiere que la firma se vincule con la identidad de la persona de alguna manera [5].

No es necesario que una firma haga referencia al nombre de una persona [6]. Como en Morton v. Copeland (1855) [7], una firma no es la escritura del nombre y apellido cristiano de una persona, sino alguna marca que la identifica como resultado del acto de la parte. Para que un algoritmo de firma digital vincule la clave con un individuo y, por lo tanto, con el acto, debe haber alguna forma de registrar y controlar la clave de firma. Cuando ese no sea el caso, no es posible decir que el individuo participó en el acto, y alguna otra evidencia extrínseca necesitaría ser proporcionada. Dicha evidencia no es evidencia de poseer una clave en un momento posterior, pero es la capacidad de introducir evidencia extrínseca que prueba el control de la clave en el momento en que supuestamente se realizó la firma.

Como explica Reed [3], para que sea válido, es necesario, de acuerdo con el momento de la firma, evidenciar aspectos de una firma digital que incluyan:

- la identidad del firmante;

- una intención de firmar; y

- la intención de adoptar un documento.

La consecuencia aquí es que una firma no puede ser completamente anónima. Sin embargo, no excluye el intercambio seudónimo. Más importante aún, muchos intercambios ocurren por debajo del límite [8] para requerir el uso de una firma. Evidentemente, las pruebas extrínsecas vinculadas a la identidad pueden utilizarse para atribuir una clave de firma digital a un individuo [9].

Dicha evidencia extrínseca no sería válida a menos que pudiera demostrarse que estaba disponible en el momento de la firma. Por ejemplo, si Alice tuviera una clave de firma digital entre 2010 y 2017 y luego la vendiera o se la diera a Bob en 2018, y él la mantuvo a partir de ese momento, Bob no podría usar la clave de firma para autenticar una transacción. antes de recibirlo.

Estos aspectos de la ley son utilizados erróneamente por quienes buscan decir que una clave de firma digital puede desaprobar la identidad de un individuo. El argumento fue utilizado por el Sr. Antonopoulos como defensa propuesta en el caso Silk Road, diciendo que las llaves habían sido transferidas. Pero pasó por alto la necesidad de pruebas extrínsecas que respalden la afirmación. Si el Sr. Ross Ulbricht desea hacer uso de tal reclamo, le requeriría proporcionar evidencia extrínseca de la identidad de la otra persona y el intercambio de llaves. En otras palabras, la defensa de Dread Pirate Roberts requeriría evidencia que se aduciría a través del acusado demostrando que él no era el poseedor de las llaves. Es una barrera difícil de cruzar en el caso de Silk Road.

En su caso, Ross Ulbricht habría necesitado encontrar otro individuo, uno que pudiera actuar como signatario desde el inicio del uso de las claves originales. Luego tendría que demostrar que la misma persona nunca le había proporcionado copias de las llaves antes de la fecha posterior, que, según él, fue cuando compró el sitio.

Si tomamos la hipótesis y asumimos que hay evidencia extrínseca de que Alice tiene llaves de Silk Road en 2010, todavía no impide que Ross tenga las mismas llaves. Alice tendría que proporcionar pruebas de que ella tenía el control exclusivo, que Ross no podría haber tenido el control de las llaves. Existen soluciones técnicas que permitirían tal evidencia. Existen soluciones de hardware que no permiten la eliminación de claves de un dispositivo. Si Alice pudiera proporcionar evidencia que detallara su control de dicho dispositivo de hardware y que mantuvo el control del dispositivo durante todo el tiempo, hasta que se lo dio a Ross, sería una buena evidencia de que una llave no estaba bajo su control en ningún momento. . Sin embargo, no existe tal evidencia. No existe porque su relato fantasioso fue mera fanfarronería, en un vano intento de salir de una condena penal.

El quid del argumento

El error que cometen muchas personas es suponer que, debido a que se puede usar un algoritmo de firma digital para validar y autenticar un documento, se puede usar una clave para autenticar una identidad. Estos escenarios presentan resultados distintos y diferentes. Para que un algoritmo de firma digital valide un documento, la clave debe necesariamente mantenerse de forma segura.

En Lemayne v. Stanley [10], se sostuvo que un sello, que es lo que es una firma digital en un documento, puede usarse como firma, lo cual no siempre es el caso [11]:

“Porque cualquiera puede poner un sello; no surge ninguna evidencia particular de ese sello: los sellos comunes son iguales, y un hombre puede ser como el de otro; de allí no surge ninguna certeza o protección. [12]

Cuando una persona busca decir que una clave de firma digital se vio comprometida, se le pedirá que proporcione evidencia de tal compromiso. La criptografía no elimina la capacidad legal de repudiar un documento; simplemente cambia la naturaleza de las pruebas que deben proporcionarse. Es un aspecto clave que muchos criptógrafos malinterpretan. No existe un algoritmo que le permita eliminar el repudio y, por lo tanto, no existe un sistema para el no repudio que se pueda crear. Si comprende los límites legales y los requisitos probatorios para el repudio, comprenderá que no se trata de una cuestión de tecnología.

Es posible, dentro de Bitcoin, vincular y autenticar una clave de acuerdo con una jerarquía de claves. Permite la capacidad de firmar digitalmente un documento cuando sea necesario, junto con la capacidad de mantener la privacidad, incluso en un libro mayor abierto y público. Algunas de las innovaciones de patentes [13] que hemos solicitado y que se han concedido con nChain proporcionan esa capacidad.

Como se explicó, la falla en la comprensión de las firmas digitales y las firmas electrónicas avanzadas, como se puede implementar con Bitcoin, se expone al comprender que las claves no brindan la identidad de un individuo o que no prueban la propiedad. Se puede utilizar una clave como prueba, pero en muchos casos no es suficiente ofrecer pruebas sin pruebas adicionales. En el caso de una transferencia de monedas electrónicas (bitcoin), una transacción por una pequeña cantidad de dinero del orden de menos de £ 500 no requeriría pruebas adicionales. Es muy poco probable que alguien lleve las cosas a los tribunales basándose simplemente en una de esas transacciones. Por una cantidad superior a £ 500, por otro lado, la necesidad de proporcionar más pruebas puede ser un requisito. En algunos estados de EE. UU., la venta de bienes y artículos de propiedad personal requiere documentación para cualquier intercambio de valor de más de US $ 5,000. También se aplican las reglas Conozca a su cliente (KYC), diligencia debida del cliente (CDD) y contra el lavado de dinero (AML).

La clave de la identidad

No eres dueño de tu bitcoin porque tienes una clave. Del mismo modo que no es propietario del dinero en su cuenta bancaria porque tiene una contraseña. Usted es dueño de bitcoin cuando lo ha obtenido válidamente. Las leyes de propiedad e intercambio no son nuevas. La mera posesión de una clave no otorga propiedad. De la misma manera que tener una copia de la llave de una casa no le otorga la propiedad de una casa, una llave no le otorga la propiedad de bitcoin.

Debe recordarse: Bitcoin no está encriptado. No hay cifrado en la cadena de bloques de Bitcoin. Todas las transacciones se realizan en forma de texto claro. Puede cambiar transacciones en bases de datos y lo mismo se puede hacer con Bitcoin. No se logra cambiando la cadena de bloques, sino cambiando los punteros. Es una práctica común hacerlo, y cualquiera que entienda la contabilidad sabrá que es la mejor práctica al actualizar los registros. Refleja el proceso utilizado para corregir los libros de contabilidad en papel. No cambia todos los libros mayores; agrega una entrada de errata.

La mera posesión de una clave nunca será en sí misma evidencia de identidad o propiedad. Cuando hablamos de pequeñas cantidades de bitcoins, las cantidades que se utilizan en actividades comerciales normales, la posesión fuera de otra evidencia será suficiente. Cuando se busca probar contratos, la identidad de las personas y otros aspectos del comercio, la posesión de una clave es insuficiente para actuar como prueba por sí sola.

Autoridades de certificación

En la infraestructura de clave pública (PKI), el uso de autoridades de certificación vincula las claves con las identidades de las personas. Bitcoin no elimina la necesidad de vincular sus identidades en grandes transacciones. Como he explicado antes, las identidades de las personas están protegidas por un cortafuegos de la cadena de bloques. El modelo no significa que no se requiera la identidad de un individuo, sino que se puede aislar y, utilizando estructuras clave deterministas, proporcionar de una manera que mantenga la privacidad.

referencias y notas

[1] Reglamento sobre firmas electrónicas 2002/318.

[2] Revocado por el Reglamento de servicios de fideicomiso e identificación electrónica para transacciones electrónicas 2016/696 Pt 3, regla 4 (1) (22 de julio de 2016: la revocación tiene efecto sujeto a las disposiciones transitorias especificadas en SI 2016/696, regla 4 (2)). )

[3] Reed, C .: ¿Qué es una firma? 2000 (3). La Revista de Información, Derecho y Tecnología (JILT). http://elj.warwick.ac.uk/jilt/00-3/reed.html/. Nueva cita al 1/1/04: http://www2.warwick.ac.uk/fac/soc/law/elj/jilt/2000_3/reed/ , última consulta 07/08/2020.

[4] [1954] 1 QB 550.

[5] Reed (2000); Redding, en re (1850) 14 Jur 1052, 2 Rob. Ecc. 339, donde el testador ejecutó un testamento con el nombre supuesto del hombre con quien convivía y dos años después borró esa firma y volvió a firmar con su nombre real. El tribunal sostuvo que se podía otorgar la sucesión a nombre del primer nombre porque la segunda firma, aunque no es en sí misma válida como ejecución, no tenía la intención de revocar el testamento sino simplemente para aclarar su identidad. Véase también Hill v. Hill [1947] Capítulo 231 (iniciales); Cook, en el estado de (fallecido). Murison v. Cook y otro [1960] 1 Todos ER 689 (el holograma estará firmado válidamente como “tu amada madre”); Rhodes v. Peterson (1972) SLT 98 (‘Mum’ una firma válida bajo la ley escocesa).

[6] Baker v. Dening (1838) 8 A&E 94.

[7] Morton c. Copeland (1855) 16 CB 517, 535 por Maule J.

[8] El Estatuto de Fraudes (1677) sigue en vigor en muchos países de common law. La ley requiere que ciertos intercambios, como los contratos por una cantidad determinada de dinero, se realicen por escrito y con una firma válida. https://www.legislation.gov.uk/aep/Cha2/29/3/contents , consultado por última vez el 07/08/2020.

[9] Véase Baker v. Dening (1838) 8 A&E 94; Field, en re 3 Curt 752; Clarke, en re 27 LJPM & A 18; Redding, en re (1850) 14 Jur 1052, 2 Rob. Ecc. 339; Hill v. Hill [1947] Capítulo 231; Cook, en la finca de (fallecido). Murison v. Cook y otro [1960] 1 Todos ER 689.

[10] (1681) 3 Lev. 1 por North, Wyndham y Charlton JJ.

[11] Per Reed (2000); Grayson contra Atkinson (1752) 2 Ves. Senador 454, 459 según Hardwicke LC, revocando su opinión anterior en Gryle v. Gryle (1741) 2 Atk. 176. Véase también Smith v. Evans (1754) 1 Wils. 313; Ellis contra Smith (1754) 1 Ves. 11 de junio en la pág. 13 por Willes CJ y p. 15 por Sir John Strange MR.

[12] Gryle v. Gryle (1741) 2 Atk. 176; véase también Wright v. Wakeford (1811) 17 Ves. Junio de 454.

[13] Wright, CS Savanah, S .: Seguridad de dispositivos personales mediante criptografía de curva elíptica para compartir secretos . Número de solicitud de patente internacional: EP3257006 (B1). OMPI. 2018/10/03. Página de inicio de Espacenet, https://worldwide.espacenet.com/patent/search?q=pn%3DSG11201806702XA ; https://patentimages.storage.googleapis.com/4c/c5/d2/48ad44c210de89/EP3257006B1.pdf , último acceso 07/08/2020.